(Vuelvo después de un breve parón por mini escapada) No soy muy amigo de los porsis, porque buena parte de la gente que intenta engañarte venderte cosas lo hace centrándose no en que resuelven un problema real, sino en tu miedo a que ese problema exista. Es lo que sucede en el mundo de los paraguas (toma ejemplo), de los seguros o, claro está, en el de los antivirus.

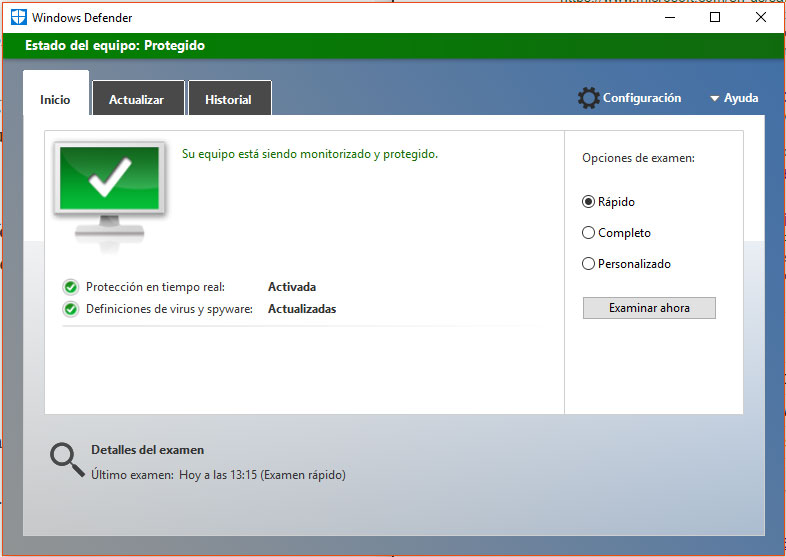

Creo que hace literalmente más de una década que no instalo un antivirus comercial como tal. Cuando he usado Linux u OS X estas cosas no se llevaban, y en Windows siempre he utilizado el anvirus que integraba el sistema operativo (Windows Defender) o como mucho he probado alguna solución gratuita que al final acababa desinstalando.

—Pero Javipas, ¡estás loco! ¿Y qué haces para protegerte?

—Fácil. Tener sentido común.

No descargo cosas raras, no hago clic en cosas raras y tengo bastante cuidado a la hora de usar tecnología. Eso no me salva, claro, pero usar internet y la tecnología con sentido común minimiza los riesgos bastante.

Hace tiempo que en tengo claro que en seguridad informática los malos van muy por delante de los buenos. Lo he comprobado alguna vez hablando con expertos como Román Ramírez u Omar Benbouazza, organizadores de la RootedCON que se celebró precisamente hace poquito, y que te meten el miedo en el cuerpo de mil maneras distintas. Román, por ejemplo, sería un buen grandioso vendedor de seguros. Y de antivirus, más. Se forraría, el tío. Pero él mismo probablemente esté de acuerdo conmigo en esa conclusión: ningún antivirus puede sustituir a un buen sentido común a la hora de usar la tecnología, así que si usas ese programa piratilla, o haces clic en ese enlace que dice que has ganado un premio, o én esa foto que de repente te manda un familiar o amigo que jamás te manda una foto por correo, estás xodit. Literalmente. Eso te pasa por no usar el sentido común.

Precisamente gracias a Román y a gente que uno escucha en la RootedCON me doy cuenta de mis muchas limitaciones. Da igual que haya estudiado la ingeniería de informática, que esté todo el día al loro de novedades o que me maneje con cierta soltura con Linux, por ejemplo. Si algún chico malo quiere hacerme pupita informática, lo va a conseguir. Y probablemente más temprano que tarde, porque que sepa de esto no significa que sea mucho menos vulnerable que cualquier hijo de vecino. Al final el chico malo ataca al eslabón más débil, y creedme, siempre hay un eslabón débil.

De eso hablaban hace unos días diversos medios. El debate lo disparaba Robert O’Callahan, ex-desarrollador de Firefox, que hacía este comentario bastante contundente:

Antivirus software vendors are terrible; don’t buy antivirus software, and uninstall it if you already have it (except, on Windows, for Microsoft’s).

El tipo se explicaba indicando que no había evidencias claras de que soluciones propietarias proporcionaran mejor seguridad que la de Microsoft, incluida de serie con Windows 10. Esas mismas empresas que se quejan de que Microsoft no les deja hacer bien su trabajo no hacen que el trabajo de otros (desarrolladores de navegadores, por ejemplo) sea tampoco fácil, destaca, pero es que la industria de los antivirus es de por sí poco amigable porque como digo se centran básicamente en que tengas miedo. Cada semana recibo varias notas de prensa con mensajes apocalípticos y estadísticas que revelan básicamente que el mundo, tal y como lo conocemos, acabará al día siguiente.

Entonces llega el día siguiente y todo sigue (más o menos) igual.

En Ars Technica hablaban del tema y ponían un slug curioso a la URL («antivirus-is-bad«), pero daban un titular y sobre todo un subtitular que creo que resumen especialmente especialmente bien la situación y mi recomendación:

It might be time to stop using antivirus

Update your software and OS regularly instead, practice skeptical computing.

Me gusta lo de skeptical computing. Creo que me lo voy a apropiar un poco. Ale, ya sabéis. Sed escépticos y borrad esa maldita versión de evaluación de McAfee de ese equipo que os acabáis de comprar. Usad Windows Defender, actualizad con alegría y sobre todo, ya sabéis, tened sentido común. Ya solo os queda cruzar los dedos para que a ningún chico malo se le ocurra querer hacerlos la puñeta. Porque creedme, si quiere, os la hará. Ni todos los antivirus del mundo os salvarán de eso.

Más o menos la lección de este post es la que aprendí tras formatear mi antiguo PC no sé cuántas veces. Cada vez tenía un antivirus distinto, e iba supuestamente protegido y siempre entraba algo.

Hoy en día tengo el Windows Defender y me valgo del uBlock Origin y el Privacy Badger por si acaso. Claro está, también tengo más cuidado que cuando no sabía nada sobre nada. También tengo el Malwarebytes Anti Exploit, aunque no me funciona. Pero ninguno de ellos me sirve de nada si no le pongo cabeza al asunto.

Sin olvidar algún escándalo como el de aquella compañía que comerciaba con los datos de usuarios de la versión gratuita de su antivirus y la extensión para navegadores de alertas de confiabilidad de páginas web que fue acusada de lo mismo.

Disco duro externo WD My Passport 4 TB

El rojo a 124€ y se ve mejor encima de una mesa llena de trastos XD

El paradigma de seguridad ha cambiado en la última década, especialmente en el último lustro, pero los usuarios domésticos no han actualizado sus conocimientos y métodos de defensa a la par y siguen afianzados a lo ya conocido y confiando en el boca-oreja de otros usuarios igual de perdidos que ellos. Digo esto porqué si bien el sentido común sigue siendo imprescindible, ya no es suficiente con no pulsar en enlaces, no abrir adjuntos, mirar el candadito, etc… todo ese compendio de «buenas costumbres» conocidas por todos.

Dicho esto, coincido en no usar Anti-virus de ningún tipo «en modo residente» nunca. Por la sencilla razón de que esta gente tampoco se ha actualizado, en el sentido de que pretenden seguir siendo la única herramienta para proteger un equipo ignorando todas las medidas de seguridad que han ido implantado durante años SOs y browsers. Y no solo las ignoran, se las saltan e incluso las boicotean directamente si es necesario como es en el caso de los browsers donde se cargan el sistema de sandboxing e interfieren en el tráfico HTTPS debilitandolo. Vamos que son unas joyitas, que hacen uso de la confianza (permisos) que les da el usuario a la hora de instalarlo para usar técnicas propias del malware para «ser los primeros» en dar la alarma de una amenaza en el equipo y seguir pareciendo imprescindibles mientras al mismo tiempo abren más puertas en nuestro equipo que las que tiene el Santiago Bernabeu. Además la identificación por firmas y los sistemas heuristicos ya no son tan eficaces, dan falsas alarmas e ignoran amenazas potenciales porque siempre van por detrás de las mismas. Pero, aún con todo esto pueden ser una ayuda para realizar análisis off-line de archivos que nos envían por correo o en un medio de almacenamiento externo, por la sencilla razón que muchas viejas amenazas no han desaparecido del mapa y siguen estando ahí, solo hay que ver todo lo que caza el Windows Defender.

El Windows 10 es el SO para desktop más seguro de MS de toda su historia en términos absolutos, quizás en términos relativos yo diría que el Windows 1.0 era muchísimo más seguro porque en su época las amenazas (Virus) eran muchísimo más escasas y la WWW ni siquiera existía. E integra el Windows Defender que es una herramienta razonablemente buena, que bien afinada (sobre todo la parte del Firewall) garantiza una seguridad básica considerable. Pero no olvidemos que sigue portando una gigantesca mochila en forma de herencia recibida y retrocompatibilidad que es muy pesada. Aún ahora cada x meses aparece una forma de hacer un «by-pass» del «login» relativamente sencilla que nos permite saltarnos la necesaria contraseña (para los pocos que la habilitan) para acceder al equipo, aunque se van parcheando, o no.

Pero el meollo de la cuestión es que hoy en día hay dos aspectos clave que parece que aún no han calado bien hondo en la «sabiduría popular»:

1.- Hoy en día solo te vas a enterar que tu seguridad ha sido comprometida cuando te vayan a extorsionar directamente, e.g. el conocido Ramsonware. El resto de las ocasiones seguirás siendo un feliz usuario que probablemente solo se percatara de un ataque si le desaparece dinero en su cuenta, si le suplantan en una red social, si misteriosamente datos privados se hacen públicos o acaban en manos de la competencia (esto en caso de profesionales/PYMES), si suplantan tu identidad para hacer un préstamo, etcétera. La época de los simpáticos que solo querían demostrar lo buenos que eran haciendo daño con notoriedad se acabó (eso solo lo hacen ahora adolescentes con mucho ego). Los que se dedican a esto ahora quieren dinero, solo dinero, o bien directamente o bien de forma indirecta haciendo uso de tu información. No hay que olvidar que los informes de seguridad siempre colocan a nuestro país entre los que más equipos y routers tiene como miembros de redes de equipos zombis usados para todo tipo de «despropósitos», todo tipo. Y por definición, el que tiene un equipo/router «secuestrado» por una de estas redes, no es consciente de ello. Y el IoT solo ha complicado aún más las cosas.

2.- El SO hoy en día más que nunca es solo el último eslabón para hacerse con el control de tu equipo, pero la puerta de entrada sigue siendo la red, principalmente las herramientas de correo electrónico y los navegadores (que para mucha gente son la misma herramienta). Los navegadores han mejorado mucho pero también siguen teniendo una superficie de ataque enorme, desde banners de publicidad e iframes que ejecutan js e insertan ramsonware/troyanos, pasando por imágenes .svg y otro contenido multimedia que pueden contener código malicioso hasta los clásicos pero siempre presentes XSS, inyecciones SQL, js malicioso, etc…

El sentido común sigue siendo vital, pero el conocimiento de las posibles amenazas y el tomar medidas proactivas son fundamentales e indispensables para no tomar riesgos innecesarios. Y lo mínimo que cualquiera debe hacer es tener copias de seguridad redundantes y actualizadas de todo aquello que le importe, no esperes a que el ransomware llame a tu puerta. Luego hay que dejar de considerar a la red local de tu hogar una zona segura «desmilitarizada», eso se acabó, ahora tienes que considerarla directamente una zona potencialmente hostil (en parte gracias a los router de ISPs, periféricos aparentemente inocentes (e.g. impresoras, NAS) con conexión a la red y dispositivos IoT). Por lo tanto, un firewall en cada endpoint, en este caso ordenador, en lugar de confiar solo en el del router o uno genérico a la entrada de la red. Esto también es cierto en las empresas, donde el BYOD se ha cargado muchas políticas de seguridad muy consolidadas.

Por eso es también importante, a nivel de navegadores, aunque incomodo y un verdadero coñazo, el bloquear no solo js de entrada en una web, si no eliminar completamente la publicidad aunque estemos perjudicando muchos modelos de negocio. Páginas tan «respetables» como Forbes han inyectado ransonware a sus lectores a través de los banners de publicidad. Y aunque Chrome y en menor medida Firefox (por ahora) incluyen técnicas de sandboxing, deberíamos limitar aún más su acceso conteniendolos a su vez dentro de un sandboxing externo o una VM. Una buena idea es que no puedan acceder más a que una única carpeta dentro de tu SO y que no tenga permisos de ejecución (no tan sencillo en Windows). Y por supuesto, copias legítimas de todo el software que instales (incluido SO) y nunca instalar nada de origen desconocido.

Y estas mismas medidas no se deberían limitar a tu pc/portátil, tus dispositivos móviles también deberían hacer uso de la mismas, son igual o más vulnerables que tus ordenadores.

Y por muchas filtraciones que existan sobre técnicas de espionaje e infiltración de naciones/estados, no deberías tomar medidas para proteger tus sistemas/privacidad por miedo a estas, si no porque las verdaderas amenazas son bastante más mundanas, están organizadas, incluso hay herramientas a la venta al mejor postor accesibles a cualquier bolsillo/nivel y lo único que te protegen son unas mínimas medidas pro-activas de seguridad, no ser un objetivo prioritario y la estadística (hay miles de millones de dispositivos conectados a la red).

Y no se trata de meter miedo… voy a poner un ejemplo, soy un usuario de Linux y tomo estás medidas y más para protegerme, pero aún así mi sistema que audita diariamente (después de la actualización diaria) mi equipo me dice que ahora mismo tengo 13 paquetes con vulnerabilidades presentes, 3 de ellos con vulnerabilidades criticas (es decir con vulnerabilidades serias que pueden comprometer mi equipo y no raramente con exploits disponibles), dos con vulnerabilidades de nivel elevado y para más inri una de ellas es el kernel (afortunadamente el estándar, que solo arranco a veces porque uso una versión parcheada con medidas de seguridad extremas) que lleva tres días ya con ella. Y aunque uso una distro con actualizaciones constantes nunca he visto bajar el número de paquetes «frágiles» más allá de cuatro. Y en servidores entre los que me muevo habitualmente, donde se usan distros con reputación de «estables» y «seguras» con solo lo mínimo imprescindible instalado, hay periodos donde te encuentras con dos o tres paquetes en esta situación que pueden pasar una semana o dos tranquilamente sin ser «parcheados». Todo esto en el mundo Linux donde supuestamente la seguridad esta a años luz de Windows, y aunque ciertamente es muchísimo mejor y mas seria, tampoco es la película que muchos no se cansan de contar. Mejor ni entro a analizar la misma situación en Android, os la resumo, una broma, aunque afortunadamente ya no es el mal chiste de hace unos años. Spoiler: iOS tampoco es la panacea que os venden, lo siento.

En realidad actualmente se están dando dos hechos contrapuestos: todo está absolutamente roto en cuestiones de seguridad (mayor número jamás visto de agujeros de seguridad y técnicas de explotación, por lo tanto potenciales amenazas en soft/hard) y al mismo tiempo jamás se había puesto tanto énfasis en blindarlo todo e introducir nuevos avances en seguridad. El presente ahora mismo es bastante descorazonador, si alguien con conocimientos y medios suficientes tiene verdadero interés en ti, date por jodido, aunque seas un experto en el tema. Tú mayor ventaja puede ser que no le intereses a nadie, y mucho menos a la gente adecuada. Pero el futuro está lleno de esperanza, se están introduciendo nuevas ideas y formas de abordar el problema que pueden cambiar el panorama en relativamente no muchos años si demuestran su buen funcionamiento y son adoptadas pasivamente, e.g. Project Zero de Google o algún otro que novedoso intento de emplear el deep learning para detectar vulnerabilidades.

Para que no se me tilde de exagerado, fantasma, etc… os voy a dar un bocado amargo de realidad para que entendáis la magnitud del problema. Dejando a un lado el eslabón más débil de la seguridad, que siempre es usar la ingeniería social para explotar la buena fe innata de los usuarios, el segundo eslabón más débil es emplear las vulnerabilidades desconocidas (zero days) en software existente. Estas vulnerabilidades que se encuentran o bien en errores en el código fuente, o bien son directamente «usos nunca imaginados» de la interacción de dos programas (e.g. plugins o tuberías que permiten ejecutar código en una herramienta externa que es llamada por otra) son explotadas con tecnicas mas o menos intrincadas para ganar acceso al equipo y en último extremo elevar privilegios para tomar el control del mismo. El problema mismo son el origen de estas vulnerabilidades e interacciones no deseadas, que son efectos colaterales nunca previstos por el programador/equipo inicialmente. La dura realidad es que muy, muy pocos desarrolladores tienen en cuenta estos aspectos cuando programan o directamente tienen escasa o nula información en este sentido. De hecho muy pocos lenguajes/herramientas de programación se plantean en origen con esta premisa, e.g Rust. Por poner un ejemplo muy conocido, OpenBSD es un sistema operativo que es programado desde su origen con el propósito de tener un sistema extremadamente seguro hasta el extremo de borrar toneladas de líneas de código para mantenerlo suficientemente simple y bajo control. Presumen abiertamente de ello, y durante años han lucido el slogan que solo habían sido detectadas dos vulnerabilidades criticas en su sistema en toda su historia. Eso ya no es cierto, pero sigue siendo el SO más seguro con mucha diferencia con solo 6 exploits conocidos en toda su historia, el último en 2009. Pero aún así, cualquier desarrollador de OpenBSD te reconocerá que aunque su SO tiene la menor superficie de ataque explotable que puedes instalar en tu PC, eso es solo el core, en cuanto empieces a instalar aplicaciones esa superficie aumentará exponencialmente y llegará un momento en que estarás vendido y tú sistema será tan seguro como la aplicación más débil que instales en él. Por muchas medidas de seguridad que establezcas en el kernel, si instalas por ejemplo una aplicación con los suficientes privilegios y abierta a la red (e.g. servidores y apps web), hay maneras y maneras de comprometer la seguridad del equipo, y no siempre directamente. A veces basta con ganar los privilegios suficientes para acceder tu red local, mirar en otros equipos que por no estar expuestos a internet directamente están menos protegidos para ganar acceso a información y/o credenciales para indirectamente hacerse con el control de tu equipo, por muy seguro que sea. Un ejemplo reciente de alguien que le ganó un MacBook a una empresa que lanzó un desafío para acceder a un equipo supuestamente invulnerable, mirad bien hasta donde se llega y como para ello:

http://polynome.co/infosec/inversoft/elasticsearch/linode/penetration-testing/2016/08/16/hack-that-inversoft.html

Centrándonos en Windows, en torno al cual gira el articulo, solo tengo a nivel personal una copia legal de Windows 8 que ejecuto en una maquina virtual únicamente para ejecutar el programa padre de la agencia tributaria (en Linux siempre me ha dado algún problema) y una app para actualizar el firmware de un electrodoméstico. En él no he tomado ninguna medida de seguridad más allá de activar el Windows Defender y no creo que lo use mucho más allá de unas 10 horas al año. Pues bien, en estas circunstancias Windows Defender ha detectado dos troyanos en mi equipo, el primero hace mucho tiempo, cuando lo instalé y resultó ser un falso positivo. El otro lo he visto hace una hora cuando por curiosidad he ido a revisarlo después de leer el artículo porque hace siglos que ni molesto en mirarlo (lo ejecuto en una VM, así que si hay problemas siempre puedo revertirlo a la «snapshot» original.). Y teniendo en cuenta que aunque tiene acceso a internet a lo sumo solo he navegado con IE para descargarme la aplicación para actualizar el firmware del aparato, me parece bastante lamentable. Aunque para ser justos, Windows Defender lo ha detectado, tengo el windows con el auto-update desactivado y es una versión ya antigua. Pero repito, no hay que vivir con miedo, pero al igual que una persona sensata mira antes de cruzar aunque lo haga por el paso de peatones, tomad unas mínimas medidas de seguidad pro-activas aunque sean un coñazo.

Saludos.

Vaya comentario, Joe, ¡qué pasada! Fantástico, y si con lo que cuentas tú que estás bastante pendiente los riesgos existen, imagina para el usuario de a pie que no presta atención a estos temas. Yo mismo paso bastante, aunque eso sí, tengo mi sistema de backup para tratar de salvar los muebles (los más importantes) en caso de desastre.

Enorme. Gracias por el texto.

El usuario de a pie tiene la suerte de que no es un «objetivo potencial» a priori, pero a nivel empresa, aunque se calla mucho, muchas veces por vergüenza o imagen, la verdad es que temas como el ransomware han protagonizado autenticas pesadillas. Y aunque gracias a la probabilidad, muchos usuarios que viven al limite e ignorado cualquier medida sensata de seguridad tienen la suerte de que nunca sufren un peligro real. La duda es, será como la lotería y aunque juegues toda tu vida nunca te toca el premio mayor o será como la lechera que de tanto llevar el cántaro a la fuente le acaba cayendo? Sinceramente, no creo que nadie sepa la respuesta a esa pregunta, nadie hubiera imaginado el ramsonware hace una década… he leído incluso de uno reciente que consistía en pinchar en determinados anuncios en determinadas paginas en lugar de pedir una recompensa en bitcoins… todo depende de las formas que encuentre esta gente de ganar dinero «fácil».

Pero si te mantienes al día en este mundillo, aunque es cierto que hay que mirarlo en perspectiva y no tomárselo como si «el cielo fuera a caer sobre nuestras cabezas», la verdad es que a veces dan ganas de mandar a paseo los ordenadores e ir a cultivar judías y patatas al campo.

Saludos.

P.S Backups siempre, y escalonados (nadie quiere rescatar una copia con el ransonware incluido, mejor no hacer copia de archivos del sistema nunca en Windows).

Por lo que comentas, parece que la clave está en tener el recurso último (buenos backups) porque somos blanco fácil hagamos lo que hagamos ¿no?

Bueno, lo de blanco fácil es relativo… lo somos si no hacemos nada, una puerta esperando ser abierta, pero con unas medidas razonables la dificultad aumenta de forma geométrica y si tomamos medidas muy serias, de forma exponencial. De hecho, en el enlace que aporto vemos como se consigue vulnerar la medida de un servidor muy bien protegido ex-profeso pero de forma tangencial, usando un vector indirecto y un descuido muy humano, pero que reconocen que hubiera sido imposible para ellos hacerlo atacando directamente a la máquina. Esa es la clave, para ellos, lo hubiera sido posible para una agencia de una nación/estado?, probablemente si, aunque no me extrañaría que hicieran uso así mismo de tecnicas indirectas (por ejemplo disponen de ingentes formas de obtener información sobre ti y tu entorno).

Así que realmente la clave es encontrar un punto medio donde las medidas que tomes sean lo razonablemente buenas para evitar un ataque dedicado o random (por ejemplo ransomware indiscriminado a través de banners) de gente que o no tienen los suficientes medios/conocimientos o que aún teniéndolos solo les importa el volumen necesario de «infectados» para generar beneficios sin tener interés particular alguno en tu persona/maquinas.

Donde no hay mucha esperanza es en el momento en que pasas a ser un objetivo particularmente interesante bajo la mira de alguien con conocimientos/medios/tiempo suficientes o directamente de una nación/estado. Ese el nivel paranoia, donde difícilmente vas a poder hacer nada, de una manera u de otra, acabas cayendo, sin ir más lejos tenemos el caso de como detuvieron al administrador de Silk Road o de la complejidad de malware del nivel de Stuxnet. Pero ese es nivel dios, y es algo que no debería en principio preocuparte y de los que solo empresas grandes y gobiernos deberían hacerlo. Y llegados a ese punto, el nivel de paranoia para luchar contra ese tipo de amenaza es algo que llega a condicionar completamente tú vida y afecta a todas tus interacciones sociales y profesionales. Es algo que conocen bien reporteros y individuos de «especial interés» en países con gobiernos fallidos. Lo dicho, esto es algo de lo que afortunadamente la gran mayoría de nosotros no tenemos que preocuparnos.

En cuanto a los backups, eso es algo tan necesario en cuanto tienes información importante almacenada digitalmente, como el comer o dormir todos los días. Una buena costumbre que hay que adquirir o lamentarse amargamente, y hay cien mil motivos para perder información sin necesidad de una brecha de seguridad y las copias de seguridad pueden ser la única forma de salvar el día, sin ir más lejos el último post-mortem de Gitlab es un ejemplo de la importancia vital de los backups. Sin ellos la repercusión para Gitlab hubiera podido ser tremebunda a nivel de imagen y negocio, y gracias a ellos (y pese a ellos, la historia tiene miga) consiguieron convertir un error humano espectacular en una buena campaña de imagen (gracias también a la transparencia con la que acometieron el incidente).

Saludos

Después de tanto nivel el comentario sonara simple, pero yo en esto de la seguridad informática me rijo por el mismo criterio que con mi moto. Tengo un candado lo suficientemente bueno para que el caco medio busque otro peor y una moto lo suficientemente sencilla para que no la quieran a toda costa, porque tengo muy claro que sí alguien se empeña en robar mi moto o la de cualquiera al final la roba.

Lo malo de tener un antivirus es que puedes tener una falsa sensación de seguridad y navegar o hacer cosas peligrosas pensando que estás protegido, al final consigues el efecto contrario al deseado